Im ersten Teil dieses Artikels über WordPress Sicherheit haben wir erklärt, warum der Schutz Ihrer Webseite ein wichtiges Thema ist. Wir haben erläutert mit welchen grundsätzlichen Strategien Sie die Sicherheit erhöhen können.

11 Tipps um die WordPress Sicherheit zu erhöhen

Im zweiten Teil widmen wir uns weiteren Sicherheits-Strategien. Wir zeigen in 11 ganz konkreten Schritten wie Sie WordPress Einstellungen verbessern können. Mit entsprechendem Know-how können Sie diese selbst anwenden. Oder Sie besprechen die Maßnahmen mit Ihrem Administrator.

Keine Standard Benutzernamen wie „admin“ verwenden

Ihre WordPress Zugangsdaten setzen sich aus Benutzernamen und Passwort zusammen. Wenn ein Hacker bereits den Benutzernamen kennt, ist das schon die halbe Miete des Angriffs.

Daher sollte man keine Standard-Benutzernamen verwenden.

Einige 1-Klick-WordPress-Installationen setzen immer noch den Administrator Benutzernamen auf „admin“.

Was auch häufig passiert: im Impressum wird der Webseitenbetreiber mit Max Meier aufgeführt. Dieser ist oft ein Benutzer oder gar Administrator der Webseite. Also probiert der Hacker z.B. meier, mmeier und maxmeier als Benutzernamen aus.

WordPress hat keine eigene Funktion, um den Benutzernamen nachträglich zu ändern. Hier sind drei Methoden, mit denen Sie den Benutzernamen trotzdem ändern können:

- Passen Sie den Benutzernamen direkt in der Datenbank an

- Verwenden Sie ein Plugin wie zum Beispiel WPVN Username Changer.

- Erstellen Sie einen neuen Admin-Benutzer und löschen Sie den alten.

wp-admin URL ändern

Sie sollten unbedingt die URL zu Ihrem WordPress Login ändern. Standardmäßig ist diese bei allen WordPress Installationen gleich aufgebaut: ihre-domain.de/wp-admin/

Sie können diese URL anpassen, so dass nur Sie die Login URL zu Ihrem WordPress Administrationsbereich kennen.

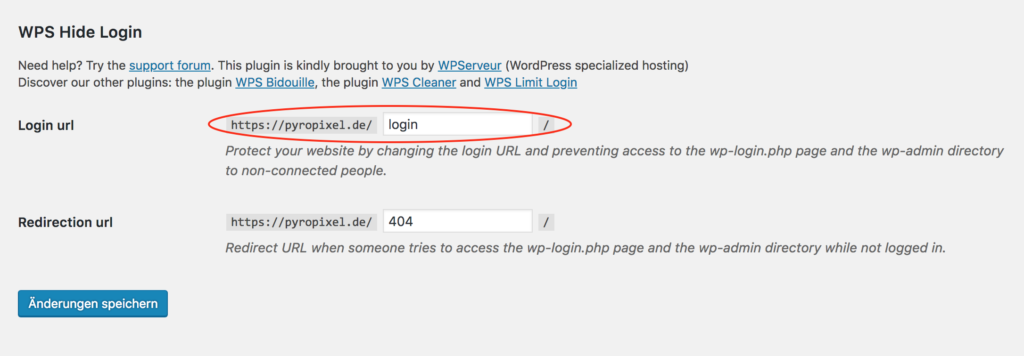

Das kann zum Beispiel das Plugin WPS Hide Login für Sie erledigen.

Nach der Installation des Plugins klicken Sie links im WordPress Menu auf Einstellungen/WPS Hide Login. Im unteren Bereich ist eine neuer Abschnitt für dieses Plugin hinzugekommen. Dort können Sie die gewünschte URL einstellen.

Dateibearbeitung deaktivieren

WordPress verfügt über einen integrierten Code-Editor, mit dem Sie Ihre Themen- und Plugin-Dateien direkt aus WordPress heraus bearbeiten können. Da dies ein Risiko für die WordPress Sicherheit darstellt, empfehlen wir dringend diese Funktion auszuschalten.

Fügen Sie dazu einfach den folgenden Code in Ihre wp-config.php Datei ein:

// Code-Editor abschalten

define('DISALLOW_FILE_EDIT', true);PHP in bestimmten WordPress-Verzeichnissen deaktivieren

Ausführbare PHP Skripte in bestimmten Verzeichnissen sind ein häufiges Einfallstor für Angreifer.

Es gibt Verzeichnisse in denen es nicht notwendig ist, PHP-Dateien ausführen zu können. Zum Beispiel /wp-content/uploads/.

Mit den folgenden Schritten verhindern Sie das Ausführen von PHP Dateien:

1. Erstellen Sie eine neue Textdatei mit folgendem Inhalt:

<Files *.php>

deny from all

</Files>2. Speichern Sie Datei unter Namen .htaccess ab.

3. Laden Sie diese Datei als nächstes mit einem FTP-Client in den /wp-content/uploads/ Ordner auf Ihrer Website hoch.

4. Wiederholen Sie den Vorgang für den /wp-includes/ Ordner.

Anzahl der Login-Versuche einschränken

Hacker versuchen Passwörter zu knacken, indem sie verschiedene Kombinationen ausprobieren. Und mit den richtigen Tools können Sie mehrere Kombinationen pro Sekunde ausprobieren. Das machen die Angreifer so lange, bis eine Kombination passt – ein sog. Brute-Force-Angriff.

Standardmäßig erlaubt WordPress den Benutzern, sich so oft anzumelden, wie sie möchten. Allerdings wird dadurch die WordPress Sicherheit anfällig für solche Angriffe.

Dies kann leicht behoben werden, indem man nur eine gewisse Zahl an fehlgeschlagenen Anmeldeversuche eines Benutzers zulässt.

Sicherheits-Plugins wie Sucuri oder All in One WordPress Security and Firewall Plugin bieten Solche Funktionen in Ihren Einstellungen an. Oder Sie verwenden ein Plugin speziell nur für diese Funktion, wie z.B. das Login LockDown Plugin.

Wir empfehlen folgende Einstellungen:

Maximale Login Versuche: 3

Einschränkung des Wiederholungszeitraums: 5 min

Dauer der Sperrung: 60 min

Diese Einstellungen bedeuten folgendes:

Wenn ein Benutzer sich innerhalb von 5 Minuten 3 mal erfolglos anmeldet, wird sein Konto für 60 Minuten gesperrt.

Das erschwert es Angreifern erheblich, viele Kombinationen von Zugangsdaten auszuprobieren.

Die Sicherheits-Plugins verschicken in der Regel E-Mails an Ihr Postfach, sobald das Konto gesperrt wurde.

Und wenn Sie gar nicht versucht hatten sich anzumelden, dann sollten sofort die Alarmglocken klingeln. Das heisst, das System ist zusätzlich ein guter Indikator für Angriffsversuche.

WordPress Datenbank-Präfix ändern

Dadurch, dass WordPress OpenSource ist, weiss jeder Hacker, wie die WordPress Datenbank aufgebaut ist. Zumindest bei einer Standard-Installation.

Man kann jedoch das standard Datenbank-Präfix wp_ ändern. Das führt dazu, dass alle Datenbanktabellen einen anderen Namen haben als üblich. Und das erschwert einen Angriff zusätzlich.

Es ist am einfachsten, das Datenbankpräfix bei der Installation von WordPress zu ändern. Es kann aber auch nachträglich geändert werden. Jedoch würde das den Rahmen diese Artikels sprengen.

Weiterhin kann es Ihre Website nachhaltig beschädigen, wenn dieser Vorgang nicht ordnungsgemäß ausgeführt wird. Sie sollten das Datenbank-Präfix nur ändern, wenn Sie entsprechende Erfahrung mit Datenbanken und Programmierung haben.

Zusätzlicher Passwortschutz für WordPress Admin und Login-Seite

Normalerweise können Hacker Ihren wp-admin-Ordner und Ihre Login-Seite ohne Einschränkung im Browser aufrufen. Dies ermöglicht es Hackern, ihre Hackertricks auszuprobieren. Oder sie führen DDoS-Angriffe aus, um den Server zu überlasten.

Sie können auf dem Server einen zusätzlichen Verzeichnisschutz hinzufügen. Der Angreifer muss dann zwei Passwörter knacken.

Wie man einen Verzeichnisschutz erstellt, erklären wir ausführlich in diesem Artikel.

Adresse der WordPress Login Seite ändern

Standardmäßig logt man sich über ihredomain.de/wp-admin/ in die WordPress-Administrationsseite ein. Auch hier ist der standardisierte Pfad zur Login-Seite ein häufiges Einfallstor für Hacker.

Sie merken schon: standardisierte Bezeichnungen, Pfade, Benutzernamen etc. sind gefährlich!

Wir empfehlen diese URL zu verändern, so dass Sie sich zum Beispiel nur noch über ihredomain.de/meine-geheime-login-url/ einloggen können.

Sie können zum Beispiel das Plugin WPS Hide Login verwenden. Damit können Sie die Login URL anpassen. Behandeln Sie diese URL wie ein Passwort. Teilen Sie diese URL nur, wenn es wirklich notwendig ist.

Directory Indexing und Directory Browsing deaktivieren

Angreifer durchsuchen in der Regel die Verzeichnissen auf Ihrem Server. Sie versuchen herauszufinden, ob Dateien mit bekannten Schwachstellen auf dem Server abgelegt sind. Diese Dateien könne Hacker nutzen, um Zugriff zu erhalten.

Das Durchsuchen des Verzeichnisses kann auch von anderen Personen verwendet werden, um in Ihre Dateien zu schauen, Bilder zu kopieren und andere Informationen herauszufinden. Aus diesem Grund empfehlen wir dringend, das sogenannte Directory Indexing und das Directory Browsing zu deaktivieren.

Sie benötigen dafür Ihr FTP Programm. Oder Zugang zu Ihrem cPanel oder einem ähnlichen Administrationstool.

Öffnen Sie die Datei .htaccess im Stammverzeichnis Ihrer Website.

Sollte die Datei nicht angezeigt werden, stellen Sie sicher, dass Ihr FTP-Programm unsichtbare Dateien anzeigt. Dateien, die mit einem Punkt im Namen beginnen, sind standardmäßig unsichtbar und werden nicht angezeigt.

Danach fügen Sie die folgende Zeile am Ende der .htaccess-Datei hinzu:

Options -IndexesSpeichern nicht vergessen!

XML-RPC Schnittstelle deaktivieren

Die XML-RPC Schnittstelle ist seit WordPress 3.5 standardmäßig aktiviert. Sie dient dazu, dass Ihre WordPress-Seite mit anderen Web- und Mobil-Anwendungen kommunizieren kann.

Der Witz: kaum einer nutzt diese Schnittstelle. Diese Schnittstelle wird nur in sehr speziellen Fällen verwendet. Das Fatale ist, viele der oben genannten Sicherheits-Maßnahmen werden durch diese Schnittstelle ausgehebelt.

Um die WordPress Sicherheit zu gewährleisten, empfehlen wir dringend diese Schnittstelle abzuschalten. Es sei denn, Sie benötigen diese Schnittstelle wirklich.

Es gibt verschiedene Möglichkeiten, die XML-RPC zu deaktivieren. Die bereits oben erwähnten Sicherheit-Plugins wie All in One WordPress Security and Firewall Plugin oder Sucuri können dies erledigen.

Allerdings kennen wir eine Methode, die noch effizienter ist.

Während die Plugins in der Regel die Anfragen zu der Schnittstelle zulassen wird ein Angriff über die XML-RPC Schnittstelle zumindest nicht funktionieren. Allerdings wird Ihr Traffic stark ansteigen. Das liegt daran, dass der Angreifer mit seinen Tools immer wieder neue Passwortkombinationen testet. Damit wird Ihre Besuchsstatistik verfälscht. Möglicherweise wird Ihre Webseite auch langsamer.

Mit folgender Methode blockieren Sie alle Anfragen an die Schnittstelle. Somit wird kein zusätzlicher Traffic erzeugt:

- Offnen Sie wieder die .htaccess Datei im Stammverzeichnis Ihrer WordPress Installation.

- Fügen Sie folgenden Code hinzu:

# xmlrpc.php anfragen blockieren

<Files xmlrpc.php>

order deny,allow

deny from all

allow from 123.123.123.123

</Files> - Speichern.

Reparieren einer gehackten WordPress-Site

Oft erkennt man die Bedeutung von Backups und WordPress Sicherheit erst, wenn die Website gehackt wurde.

Die Reparatur einer WordPress-Seite kann sehr schwierig und zeitaufwändig sein. Sie sollten dies unbedingt von einem Fachmann erledigen lassen. Sie können sich gerne an uns wenden.

Hacker installieren in der Regel sog. Backdoors. Das sind gut versteckte „Hintertürchen“ über die der Angreifer immer wieder einen Angriff starten kann. Wenn diese Backdoors nicht richtig entfernt werden, dann ist die Wahrscheinlichkeit sehr groß, dass Ihre Website wieder gehackt wird.

Wir hoffen, dieser Artikel hilft Angriffe zu vermeiden. Aber wir alle wissen, dass die Hacker nicht schlafen. Sie sind stets auf der Suche nach neuen Möglichkeiten, um Webseiten und Server anzugreifen.

Sollte Ihre Webseite ein wichtiger Bestandteil Ihres Unternehmens sein, sollten Sie sich Gedanken über zusätzliche Sicherheitsmaßnahmen für Ihre Webseite machen. Wir beraten Sie gern.